西班牙Tarlogic安全公司的研究人員Miguel Tarascó Acuña與Antonio Vázquez Blanco,最近在馬德里RootedCON大會上發表新發現,他們指由中國製造商樂鑫科技生產的ESP32晶片被發現有後門,這可引發嚴重安全隱憂。這些後門可讓攻擊者偽裝成受信任設備、未經授權存取資料、滲透至網絡上的其他設備,甚至可能建立長期潛伏的控制能力。最恐怖的是,因為這款晶片夠便宜,截至2023年全球有超過10億款設備使用ESP32。

他們提到這種晶片支援WiFi與藍牙連接,黑客可利用這個後門,以冒充身份去攻擊,並透過繞過代碼審查或控制,永久感染手機、電腦、智能鎖或醫療設備等敏感裝置。

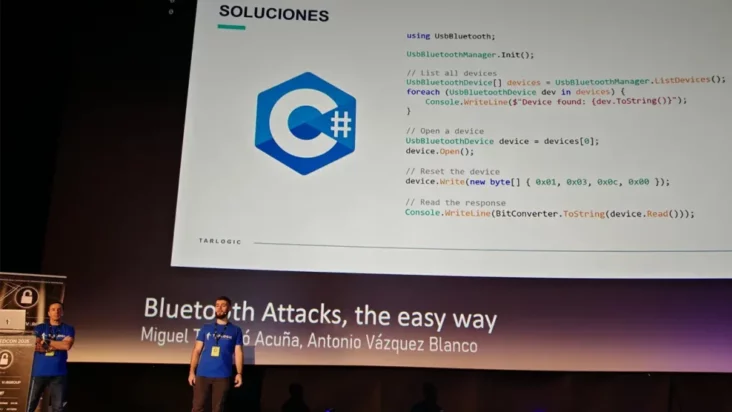

他們發現ESP32藍牙韌體中,有隱藏的供應商特定指令(操作碼0x3F),這些指令允許對藍牙功能進行原始最底層的控制(low-level)。他們總共發現有多達29個未記錄的命令,亦即所謂「後門」,可用於記憶體操作(讀寫RAM和Flash)、偽造MAC地址(亦即冒充裝置)以及LMP/LLCP封包輸入。

中國樂鑫科技尚未公開記錄這些命令,至本文章發表前沒有回應有關報道。

研究人員向外國傳媒BleepingComputer解釋:「你可以在ESP記憶體內隱藏一個APT,然後對其他設備進行藍牙或WiFi攻擊,同時通過WiFi或藍牙控制該裝置。我們的發現後門允許完全控制ESP32芯片,並通過允許修改RAM和Flash的指令,永遠留在晶片中。此外,通過這些永久保留的攻擊,可能會散播至其他裝置。」